摘要:智能制造在提升生产效率的同时,也暴露了严峻的安全短板,其中人为漏洞正成为最薄弱的环节。本文结合艾体宝KnowBe4 最新研究,揭示制造业转型中的累积的安全债务、供应链安全威胁和高价值数据泄露三大风险挑战与应对之策。

一、严峻现实:制造业正成为网络攻击的重灾区

数字化浪潮带动全球制造业迈入“智能工厂”时代,与技术飞速迭代同时到来的还有急剧扩张的网络安全威胁。

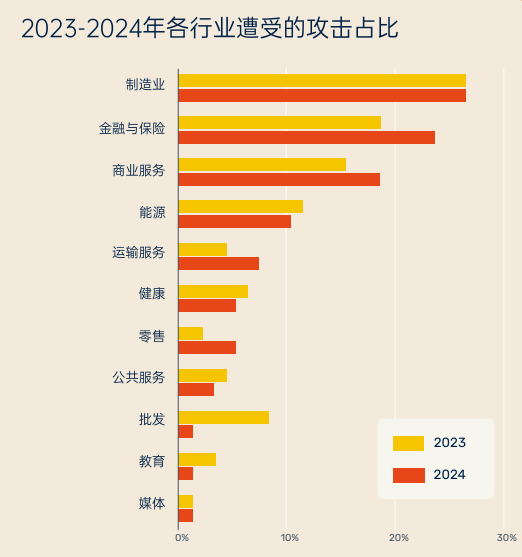

根据多份国际安全报告,制造业已连续四年成为全球受攻击最多的行业,占所有网络攻击事件的 26%。仅在 2024 年,制造业确认的数据泄露数量同比暴增 89.2%,攻击损失成本更是增长 125%。与此同时,随着生产线的全面数字化、云化与互联化,网络威胁已深入制造业供应链各环节,成为损害产品交付、客户信任与企业市场竞争力的罪魁祸首。

(本文数据均引自《保障制造业的数字化未来》白皮书,KnowBe4,2025)

(扫码回复“姓名+公司+白皮书”,获取完整报告)

二、威胁形式:从勒索软件到社会工程攻击

1.勒索软件:制造业的首要威胁

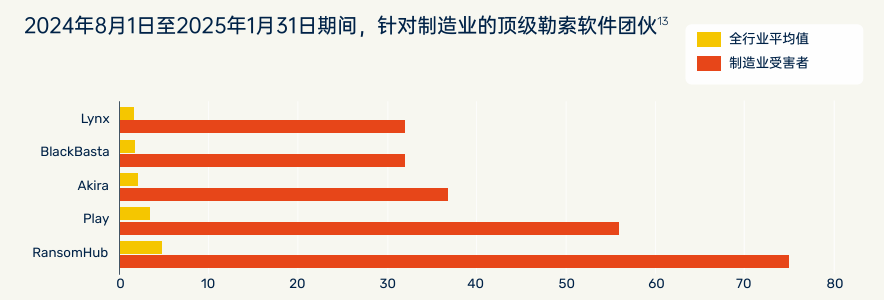

Verizon《2025年数据泄露调查报告》显示,制造业47%的数据泄露由勒索软件导致,IBM X-Force也确认制造业在2024年已成为勒索软件攻击案例最多的行业。

无法轻易中断生产,是制造业成为勒索软件攻击目标的核心原因。汽车制造业平均停产1小时就会损失200万欧元,因此在面临勒索软件攻击时,企业通常选择支付赎金以快速恢复运营,无疑助长了攻击行为。

(本文数据均引自《保障制造业的数字化未来》白皮书,KnowBe4,2025)

2.社会工程与钓鱼攻击:绝大多数攻击链的起点

在所有网络攻击事件中,社会工程攻击,特别是钓鱼攻击,已成为制造业最普遍、最有效的初始入侵路径。Verizon数据显示,社会工程攻击是制造业第二大攻击类型,造成了22%的泄露事件,其中钓鱼攻击独占19%。约60%的泄露事件最终可归因于人为因素,许多勒索软件入侵、凭证窃取与后续的高级持续性威胁(APT)攻击,其起点均始于一次成功的钓鱼邮件点击。

仅在2024年下半年,就有高达69%的已知APT攻击活动以制造业为目标,正利用制造业“重规模运营、轻安全精度”的普遍弱点,通过海量钓鱼邮件和社会工程尝试“淹没”防御薄弱的制造企业,以此窃取核心研发数据并为后续破坏控制系统铺平道路。

三、三大核心挑战,凸显“人因漏洞”放大效应

无论攻击者的目标为何,人为漏洞导致的钓鱼攻击往往是打开安全缺口的通用手段。

风险一:OT与IT的深度融合——安全问题的“历史债务”

运营技术(OT)与信息技术(IT)的深度整合,使原本相对封闭的工业系统暴露于开放网络威胁之下,大量遗留设备缺乏安全设计且难以更新,为确保及时交付,企业不得不推迟安全升级以保障生产连续性,导致安全债务不断堆积。

以汽车制造业为例,为联网改造而接入的旧机器人、机床等设备往往无法及时打补丁,攻击者通常回通过钓鱼攻击入侵办公网络,获取凭证后横向移动至OT网络,使得单一过时设备即可成为攻击整个生产系统的入口。

风险二:供应链成为新的突破口——安全防线的“连锁反应”

攻击者日益将目标转向防护较弱的上游供应商或服务商,实施“迂回渗透”。这使得企业即便自身防护完备,仍可能因供应链环节被攻破而导致生产中断或数据泄露。

以制药业为例,高度依赖供应链上下游协同,攻击者向供应商员工发送伪装成合作方或内部通知的钓鱼邮件,一旦任一合作方的员工中招,都可能迅速波及全线,造成严重的运营与安全危机。

风险三:高价值数据的吸引力——安全威胁的“终极目标”

制造业的核心知识产权与运营数据具有极高的经济与战略价值,因而成为网络攻击的重点目标。当前网络安全保护的范围已从产品本身延伸至设计后端与研发体系,而内部研发、财务、高管等能够接触到敏感信息的人员,正是钓鱼攻击的精准目标,同时内部人员疏忽或恶意行为进一步加剧了防护复杂性。

例如智能网联汽车的AI算法、通信协议,以及制药业中的药物配方、生产工艺与临床试验等核心数据,一旦泄露将导致重大经济损失并彻底丧失竞争优势。

上述三大风险共同揭示了一个制造业数字化转型中的根本矛盾:对运营效率、盈利能力和创新速度的追求,常迫使企业以牺牲基础网络安全为代价。攻击者正是利用这一矛盾,将“人”最为成本最低、成功率最高的攻击目标。然而在制造业数智化转型的过程中,网络安全已超越技术范畴,成为关乎企业生存、产品可靠性与产业安全的战略核心。构建覆盖OT环境、供应链及数据生命周期的主动防御体系,筑牢“人”的防线,是从根源上平衡转型风险与数字化收益的必然路径。

(扫码回复“姓名+公司+白皮书”,获取完整报告)

四、制约制造业网络安全投入的现实困境

1.认知与人才的双重缺口

制造业的核心是车间而非办公室,这直接导致员工普遍网络安全意识薄弱,且缺乏系统培训。根据 ENISA 报道,59%的中小制造企业反映难以招聘到合格的网络安全人员,从操作员到工程师的能力缺口使防御体系难以构建。

2.老旧系统的更新悖论

制造环境中多数OT系统为持续运行设计,对这些系统进行安全更新或替换不仅成本高且易引发停产风险,因此企业往往无限期推迟升级,埋下长期隐患。

3.资源竞争与“生产优先”的思维惯性

网络安全投入常需与更紧迫的运营需求直接竞争。在确保生产连续性、交货期等压力下,安全易被视作“次要任务”或“成本中心”,升级计划与培训常因此被搁置或推迟。安全意识培训尤其容易被忽视,直到下一次安全事件发生。

综上,企业陷入“知险难为”的被动局面:明知存在漏洞,却因人才短缺、成本压力与停产风险,只能在风险中维持脆弱平衡。

五、破局之道:构建以“人”为本的融合型主动防御体系

面对严峻威胁与现实困境,制造业不能再依赖被动的、零敲碎打的防御措施。构建长期韧性需要采用综合策略,在解决技术漏洞的同时,必须将“消除人为风险”置于核心地位,通过持续的安全意识教育,将安全能力融入企业的数字基因。

1. 构建“韧性优先”的安全体系

在不中断生产的前提下,主动降低老旧系统的风险暴露:

- 网络分段隔离:对 OT 与 IT 网络进行逻辑或物理隔离,遏制攻击横向扩散。

- 部署虚拟补丁与持续监控:通过入侵检测系统(IDS)、终端防护与严格访问控制,为无法打补丁的系统提供保护层。

- 健全变更管理:建立完善的变更管理流程,确保对传统系统的任何修改均经充分测试与审批,避免引入新风险。

2. 贯彻“安全始于设计”理念

将安全内嵌于新技术、新设备与流程的设计阶段,将安全思维渗透进开发、采购和项目管理人员意识,从源头保障设计安全:

- 嵌入安全机制:在新系统架构设计之初即嵌入安全机制。

- 开展常态化风险评估:定期对 IT/OT 环境进行系统性评估,动态修复漏洞。

- 对标国际安全框架:遵循 NIS2、ISO 27001、IEC 62443 等标准,建立可验证的防护体系。

3. 加强供应链协同防御

将安全责任延伸至整个产业链,提升所有合作伙伴员工的普遍安全意识:

- 实施供应商安全评估:将网络安全纳入合作准入门槛。

- 建立威胁情报共享机制:提升供应链整体预警与响应能力。

- 完善供应链事件响应计划:明确合作伙伴在安全事件中的职责与协作流程。

4. 强化安全文化建设,筑牢“人”防火墙

这是整合并赋能上述所有防御措施的基础性、关键性工程,通过技术拦截与持续培训降低人为风险:

- 技术过滤先行:利用智能工具拦截邮件、通讯中的可疑内容。

- 开展定制化持续培训:实施针对制造业场景的模拟钓鱼演练与意识培训。艾体宝KnowBe4 研究数据显示,经一年系统培训后,制造业员工钓鱼点击率可从31.8%显著降至3.6%。

- 培养专业人才:为 OT/IT 安全岗位建立清晰的职业路径,缓解人才短缺。

作为全球领先的安全意识培训与钓鱼模拟平台,艾体宝KnowBe4 帮助制造企业通过持续培训与实战演练,识别并降低人因安全风险。数据显示,经过系统、有组织的安全意识培训后,不同规模的制造业企业其员工易受钓鱼攻击的倾向均显著下降,整体组织的网络韧性得到显著提升。

(本文数据均引自《保障制造业的数字化未来》白皮书,KnowBe4,2025)

(扫码回复“姓名+公司+白皮书”,获取完整报告)

制造业的数字化关乎生存,网络安全则是其生命线。面对系统性风险,企业必须意识到,投资于人的安全意识,是投资于所有网络安全措施“提质增效”的关键。唯有将安全文化融入企业组织DNA,通过明智地投资于系统性、持续性的员工安全意识培训,企业才能够最直接地转化人为风险,从根本上筑牢安全防御的基石,保障安全未来。

想了解艾体宝KnowBe4如何为您的企业定制安全方案?访问https://www.itbigtec.com/knowbe4/,获取一对一专属咨询

芯耀

芯耀

1828

1828